Contrôle d'Accès : Tout savoir pour bien choisir !

Guide complet des contrôles d'accès : sécurité, fonctionnalités, choix.

04/03/2024

Dans l'environnement professionnel, le contrôle des accès dépasse largement la simple gestion des entrées et sorties. Il représente un pilier incontournable de la protection des locaux, garantissant la sûreté des biens, des objets, des collaborateurs, et des informations sensibles au sein de votre bâtiment en assurant la détection de toute menace potentielle.

Cette solution, intégrée à vos installations, assure un niveau optimal de tranquillité, en permettant l'accès uniquement aux personnes autorisées.

Ce système de contrôle offre à vos établissements une gestion efficace des accès, remplaçant les clés physiques par des clés virtuelles et en gérant les autorisations avec précision. Les lecteurs sont des éléments clés de ce dispositif, assurant un contrôle rigoureux sur votre site et permettant un accès fluide aux personnes autorisées.

A quoi sert un contrôle d’accès ?

Le contrôle d'accès est un pilier incontournable de la protection des locaux.Le contrôle d'accès va bien au-delà de la simple surveillance des flux. Il constitue un pilier fondamental de la sécurité des locaux, offrant des avantages concrets pour renforcer la tranquillité et optimiser la gestion de votre espace professionnel.

Protéger ses locaux contre les intrusions

Le contrôle d'accès représente une véritable barrière, décourageant les intrusions physiques et assurant la protection de vos équipements, stocks ainsi que de vos collaborateurs. On les retrouve généralement installés à proximité des portes ou des portails, pour filtrer les entrées et assurer une détection des intrusions en temps réel de manière automatique.

Gérer les accès en fonction du planning de travail

Adapté aux nouveaux modes de travail, le contrôle d'accès offre une flexibilité essentielle, s'adaptant au télétravail et aux horaires variables. Il permet une gestion personnalisée des accès, s'alignant ainsi sur les réalités professionnelles contemporaines.

Disposez d'une vue en temps réel en cas d'urgence

En cas de situation critique, comme un incendie, le contrôle d'accès offre une réactivité précieuse. Il facilitera la communication aux secours en fournissant une liste instantanée des personnes présentes et un journal des événements pour une analyse post-incident.

La fiabilité et l'efficacité demeurent primordiales. Les systèmes de contrôle d'accès s'avèrent être des solutions pragmatiques pour répondre à ces enjeux.

Responsabilité des dirigeants et des chefs d’entreprise en cas d’incident

En cas d'incident, les dirigeants et chefs d’entreprise assument de grandes responsabilités, particulièrement lorsqu'ils ont mis en place des systèmes de contrôle d’accès. Ils doivent se conformer à des réglementations spécifiques pour assurer la protection de leurs employés.

Tout d’abord, le Code du travail impose aux employeurs l'obligation de protéger la santé et la sécurité de leurs employés. Cela inclut la mise en place de mesures de prévention des incendies, la formation du personnel à la lutte contre les incendies et l'élaboration de plans d'évacuation. La formation du personnel à l’utilisation du système est également cruciale pour qu’ils sachent comment le contourner ou le désactiver en cas de besoin, comme lors d'une évacuation d'urgence.

Les systèmes de contrôle d'accès ne doivent en aucun cas entraver l'accès aux sorties de secours en cas d'incendie. Ils doivent être configurés pour permettre aux employés d'évacuer rapidement les locaux en cas d'urgence. De plus, ils doivent être intégrés aux systèmes d'alarme incendie de l'entreprise afin de déverrouiller automatiquement les portes pour faciliter l'évacuation du personnel. Ces dispositifs doivent être alimentés par une source d'alimentation de secours pour garantir leur fonctionnement en cas de coupure de courant.

Les entreprises doivent également mettre en place des mesures de sauvegarde pour les données d'accès stockées dans leurs systèmes de contrôle d'accès afin de pouvoir récupérer les informations sur les entrées et les sorties en cas de sinistre.

Enfin, en cas de non-respect des réglementations en matière de sécurité incendie, les chefs d'entreprise peuvent être tenus responsables civilement et pénalement. Cela peut entraîner des amendes, des poursuites judiciaires et des dommages-intérêts pour préjudices subis par les employés ou les tiers.

Badgeuse, gestionnaire de présence : des alternatives au contrôle d'accès

Qu’est-ce qu’une badgeuse est quelle est son utilité ?

Une badgeuse est un dispositif électronique utilisé pour enregistrer les entrées et sorties des employés dans un lieu de travail. Elle permet à vos employés de badger à l'entrée et à la sortie à l'aide d'une carte magnétique, d'un badge RFID ou même de la reconnaissance biométrique. L'utilité principale de la badgeuse réside dans la gestion efficace des horaires de travail de vos employés. En enregistrant automatiquement les heures d'arrivée et de départ, elle facilite la gestion des présences, le suivi du temps de travail, et le calcul des heures supplémentaires.

La badgeuse fait partie des outils complémentaires aux contrôles d'accès.

Comprendre le gestionnaire de présence : fonctionnalités et utilités

Le gestionnaire de présence va au-delà du simple enregistrement des entrées et sorties. Il offre une vision globale et analytique de la présence de vos employés, vous permettant de mieux comprendre les schémas de présence et d'absence.

En intégrant des fonctionnalités avancées telles que le suivi des congés, des retards et des absences, ainsi que la génération de rapports personnalisés, le gestionnaire de présence vous aide à optimiser l’organisation du travail et à prendre des décisions éclairées en matière de gestion des ressources humaines.

Facteurs critiques dans le choix d'un système de contrôle d'accès

Chaque secteur d’activité a des exigences, des logiques et des objectifs spécifiques en matière de contrôle d’accès nécessitant une adaptation du système en conséquence.

Comprendre les besoins uniques de chaque secteur

Dans les secteurs industriels et de la construction, la priorité est la protection des travailleurs et des équipements. Les contrôles d'accès extérieurs se révèlent ainsi indispensables, alliés à des outils de vidéosurveillance, ils offrent une protection optimale du matériel et des individus.

En revanche, dans le secteur tertiaire avec ses espaces de bureau modernes, la discrétion et la flexibilité sont privilégiées. Les contrôles d'accès discrets et les serrures connectées deviennent alors des choix de prédilection, pour filtrer les entrées tout en apportant une touche de modernité à l'environnement de travail.

En adaptant le système de contrôle d'accès aux désirs spécifiques de chaque secteur, les entreprises peuvent garantir une fiabilité optimale.

Découverte des différents types de systèmes de contrôle des accès électronique

Contrôle d'accès par RFID

Les cartes ou badges RFID se transforment en clés virtuelles intelligentes grâce à une connexion sans fil. Ces dispositifs établissent un échange crypté avec le lecteur, assurant ainsi une ouverture précise et sécurisée des portes.

Contrôle d'accès par code NIP

L'utilisation d'un code PIN personnel permet d'accéder à un environnement sécurisé. Cette méthode d'authentification repose sur un code numérique unique, assurant un accès précis et contrôlé. Sa simplicité d'utilisation et son niveau de fiabilité en font une option économique. Cependant, une gestion méticuleuse des codes est nécessaire pour garantir une protection optimale, car le partage malveillant de codes pourrait compromettre la fiabilité du système.

Contrôle d'accès biométrique

De l'empreinte digitale à la reconnaissance faciale, cette technique utilise des caractéristiques physiques uniques pour une identification infaillible. Offrant un niveau de fiabilité élevé, elle assure une expérience d'accès personnalisée, bien que son coût soit plus élevé.

Contrôle d'accès par QR code

Le contrôle d'accès par QR Code propose une alternative moderne et pratique pour sécuriser les accès. Les utilisateurs peuvent scanner un code QR à partir de leur smartphone pour obtenir un accès autorisé. Cette méthode offre une solution sans contact, rapide et facile à mettre en œuvre, tout en permettant une gestion flexible des autorisations d'accès.

Chaque solution forme un écosystème électronique personnalisé, répondant aux désirs spécifiques de votre entreprise. Les systèmes modernes de contrôle d'accès électronique assurent une gestion efficace et fiable des accès.

Les fonctionnalités des différents systèmes de contrôles d’accès

Chaque procédé pouvant sécuriser vos locaux propose des avantages distincts, adaptés à des besoins variés.

Les différents avantages

- Les contrôles d’accès RFID et leurs badges électroniques combinent protection et personnalisation. Leur flexibilité, leur faible coût et la pluralité des badges (carte, porte-clés, bracelets, bagues…) en font des outils idéaux pour sécuriser les entreprises comptant de nombreux salariés.

- La saisie d'un code personnel via les codes d’accès numériques, renforce le contrôle des accès de manière simple et efficace. Cette alternative pratique est adaptée à certaines configurations particulières comme pour des logements temporaires pour donner un accès temporaire aux locataires sans avoir besoin de fournir de clés.

- Les empreintes digitales et la reconnaissance faciale assurent une identification précise et renforcent la sécurité des accès.

L'utilisation du QR code offre une solution moderne et pratique pour le contrôle d'accès. Elle permet un accès sans contact, rapide et facile à mettre en œuvre. De plus, le QR code offre une grande flexibilité dans la gestion des autorisations d'accès, permettant une adaptation rapide aux besoins changeants.

Chacune de ces solutions relevant du domaine du contrôle des accès présente des spécificités uniques. Le choix entre badges électroniques, codes PIN ou biométrie dépend des exigences particulières de chacun.

Fonctionnalités clés pour une sécurité avancée

Personnalisation des autorisations

Chaque utilisateur étant unique, la capacité à adapter les autorisations en fonction des besoins spécifiques devient un atout majeur. Il est primordial de ne pas accorder les mêmes droits à tous. Grâce à notre plateforme HeimdoorⓇ, vous pouvez personnaliser les autorisations selon vos exigences, les jours et les plages horaires dédiées. Cette personnalisation permettra la détection des tentatives d’intrusion non autorisées.

Traçabilité des actions

La traçabilité des actions est une fonctionnalité cruciale qui transforme un système en outil de surveillance et de gestion puissant. La liste des événements de la journée, de chaque passage, de chaque entrée et sortie, offre une vue d'ensemble complète des activités. Cette traçabilité renforce la sûreté en détectant les comportements anormaux et constitue un outil essentiel pour une analyse approfondie des événements.

Intégration avec la Gestion des Employés

Les systèmes de contrôle d'accès simplifient la gestion des horaires, le suivi des heures de travail et la désactivation rapide des accès en cas de départ d'un employé. Cette intégration harmonieuse entre le contrôle d'accès et la gestion des ressources humaines optimise la productivité et renforce l’intégrité organisationnelle, permettant ainsi un gain de temps précieux.

La sécurité des contrôles d’accès avec HeimdoorⓇ

Avec la solution SaaS (Software as a Service) HeimdoorⓇ, prenez la main à distance sur la sécurité de vos différents sites en toute simplicité. Notre service, conçu par des experts en informatique et compatible avec notre gamme de lecteurs RFID, garantit une protection efficace contre les intrusions.

Que ce soit votre local, votre entreprise, votre réserve, ce sont des endroits précieux. Notre logiciel complet vous permet de contrôler tous vos lecteurs à distance et entre autre de :

- Gérer de manière autonome vos différents accès centralisés sur une seule et même plateforme

- Piloter et programmer les autorisations d'ouverture des portes ainsi que les jours et les horaires d'accès à vos bâtiments.

- Régir et anticiper les droits d’accès selon les différents profils des salariés de votre entreprise

- Anticiper les flux de visiteurs grâce à notre système de QR code pour les autoriser à accéder temporairement à vos bâtiments

- Voir en temps réel tous les lecteurs d'accès et enregistrer toutes les entrées et sorties dans vos locaux.

Exploitez pleinement vos ressources avec HeimdoorⓇ ! En œuvre dans de nombreux sites, notre réseau vous permet d’atteindre un nouveau niveau de protection.

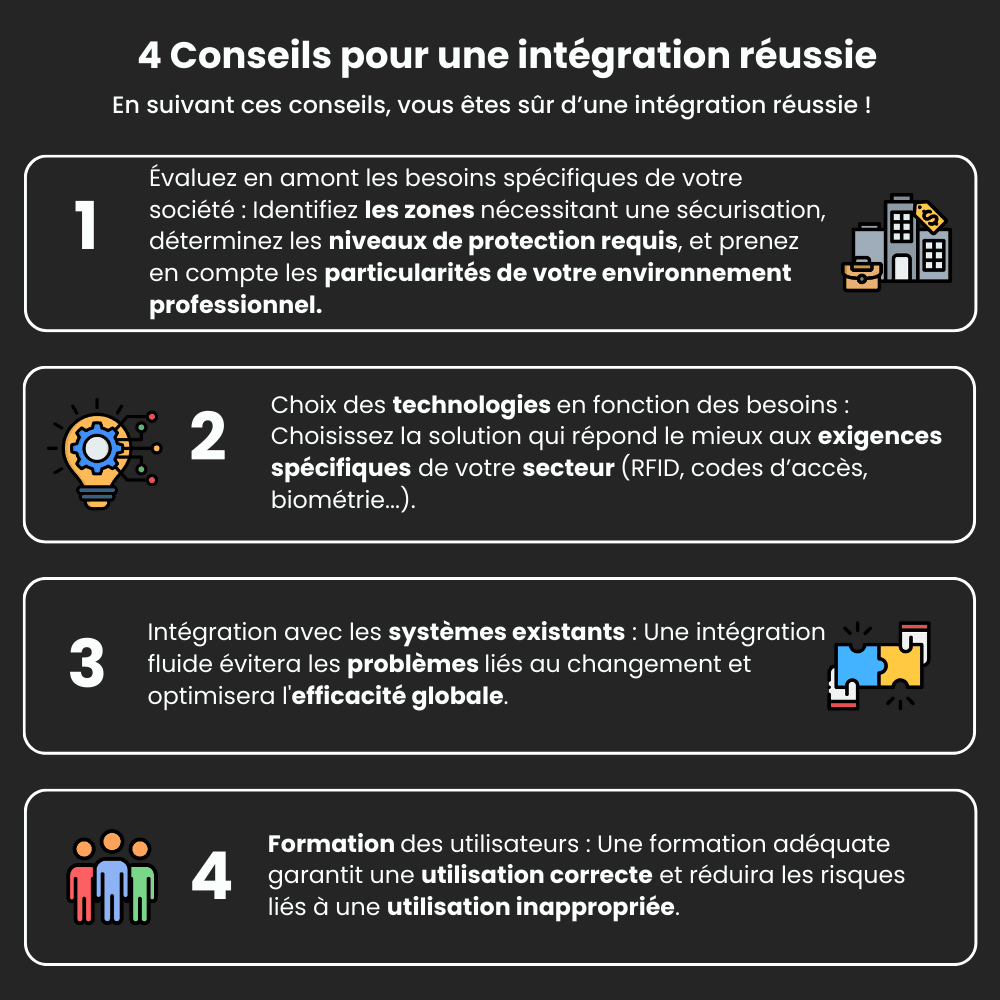

4 Conseils pour une intégration réussie

Une intégration réussie de votre système de contrôle d'accès repose sur une approche réfléchie. Voici quelques conseils essentiels à suivre pour une conception réussie :

Évaluation Préalable : Avant de plonger dans l'installation, prenez le temps d'évaluer soigneusement les besoins spécifiques de votre société. Identifiez les zones nécessitant une sécurisation, déterminez les niveaux de protection requis, et surtout, prenez en compte les particularités de votre environnement professionnel.

Choix des Technologies : Sélectionnez les technologies en fonction des besoins que vous avez identifiés. Que vous optiez pour des badges électroniques, des codes d'accès numériques ou la biométrie, choisissez la solution qui répond le mieux aux exigences spécifiques de votre secteur.

Intégration avec les Systèmes Existants : Assurez-vous que le nouveau système s'intègre harmonieusement avec les systèmes déjà en place au sein de votre bâtiment. Une intégration fluide évitera les chamboulements liés au changement et optimisera l'efficacité globale.

Formation des utilisateurs : Une formation adéquate garantit une utilisation correcte. Cette mission maximisera l'efficacité, et réduira les risques liés à une utilisation inappropriée.

En suivant ces conseils, vous vous engagez sur la voie d'une intégration réussie, où la fiabilité et l'efficacité opérationnelle s’allient de manière harmonieuse.

Protection et Réglementations

Pour installer un contrôle d'accès, une règle d'or se dégage : respecter scrupuleusement les normes et réglementations en vigueur. En France et à travers le monde, ces normes sont bien plus que des formalités ; elles sont les garants d'une protection optimale.

La conformité au Règlement Général sur la Protection des Données (RGPD)

Le respect du RGPD est essentiel pour les entreprises, où la sécurité informatique est devenue une préoccupation majeure. Adopté en 2018, ce règlement impose des obligations strictes en matière de collecte, de traitement et de gestion des informations personnelles des employés et des clients.

Pour les systèmes de contrôle d'accès, cette conformité revêt une importance cruciale, car ces types de systèmes traitent souvent des informations sensibles telles que les horaires de travail et les données biométriques. Ainsi, il est impératif que les sociétés veillent à ce que leurs systèmes de protection respectent pleinement les principes et les exigences du RGPD.

Parmi les mesures à prendre pour assurer cette conformité, on retrouve notamment la mise en place de mécanismes résistants pour protéger les informations personnelles contre les accès non autorisés, l'obtention du consentement explicite des individus avant de collecter et de traiter leurs données biométriques, et la tenue d'un registre des activités de traitement de la base de données pour garantir la transparence et la traçabilité des opérations réalisées.

En garantissant la conformité au RGPD dans leurs systèmes de gestion de sécurité, les entreprises démontrent leur engagement envers la protection de la vie privée et renforcent la confiance de vos employés et de vos clients. De plus, elles évitent les risques liés aux amendes et aux sanctions financières imposées en cas de non-conformité, ce qui contribue à préserver leur réputation et leur viabilité à long terme.

Normes Internationales : Garanties de sécurité globale

L'ISO/CEI 27001, véhicule des directives précieuses pour la gestion de la sécurité de l'information. Outre-Atlantique, l'American National Standards Institute (ANSI) joue son rôle, façonnant des normes qui résonnent aussi dans l'univers du contrôle d'accès. Du côté britannique, le BSI Group contribue à asseoir la qualité des systèmes de contrôle d'accès.

Conformité aux Normes internationales

La conformité à ces normes et réglementations n'est pas seulement une obligation ; c'est une garantie. Une garantie non seulement de robustesse mais également pour une bonne intégration conforme aux pratiques internationales.

Combien coûte un système de contrôle d’accès ?

Le coût de la mise en place des équipements peut considérablement varier en fonction de plusieurs critères, tels que les fonctionnalités intégrées, la qualité de fabrication et des composants, les certifications des produits et le fournisseur.

Pour un terminal biométrique, par exemple, le prix peut osciller entre 43 et 2000 euros, selon les caractéristiques et la qualité de l'appareil.

De même, les serrures avec code, qu'elles soient mécaniques ou électroniques, sont généralement vendues entre 100 et 900 euros l'unité, en fonction de leur complexité et de la marque du fabricant.

Pour un lecteur biométrique seul, le prix moyen tourne autour de 589 euros, dépendant du modèle et des fonctionnalités offertes par le fournisseur. Les kits complets de biométrie et badge peuvent être proposés aux alentours de 999 euros, incluant tous les éléments nécessaires pour établir un système de contrôle biométrique, tandis que le prix d'un kit de contrôle d’accès avec clavier à code et badge peut débuter à partir de 54 euros pour un lecteur de carte RFID, selon le nombre de portes incluses dans le kit.

Cependant, le coût pour installer un système de contrôle d'accès varie selon plusieurs facteurs :

- Taille et complexité de l'installation : Les installations plus grandes et complexes, nécessitant un plus grand nombre de lecteurs et une configuration personnalisée, auront un coût plus élevé.

- Fonctionnalités et technologie : Les systèmes offrant des fonctionnalités avancées telles que la traçabilité, la gestion centralisée des utilisateurs et l'intégration avec d'autres dispositifs de protection peuvent entraîner des coûts supplémentaires.

- Coûts de l'équipement et de l'installation : Les coûts des lecteurs RFID, des badges ou des cartes d'identification, ainsi que les frais d'installation par des professionnels peuvent influencer le prix global.

Frais de maintenance et de support : En plus des coûts initiaux, il est important de prendre en compte les frais de maintenance régulière et de support technique pour assurer le bon fonctionnement continu du système.

Conclusion

En conclusion, la détection constitue un élément fondamental de la protection en milieu professionnel, allant bien au-delà de la simple gestion des entrées et sorties. Elle représente une véritable barrière de défense, sécurisant les biens, les employés et les informations et documents sensibles de l'entreprise.

Il est évident que les exigences en matière de niveau de sécurité varient selon les secteurs d'activité. Que vous travailliez dans l'industrie, le domaine de la construction ou le secteur tertiaire, il est impératif d'adapter votre système pour relever les défis spécifiques de votre société.

En explorant les différentes techniques disponibles, des cartes RFID à la biométrie, vous pouvez choisir la solution de contrôle qui correspond le mieux à vos besoins et à votre environnement professionnel. De plus, en suivant des conseils pratiques pour intégrer et former vos équipes à ces systèmes, vous pouvez garantir une transition fluide vers une sécurité renforcée et une meilleure efficacité opérationnelle.

Enfin, il est essentiel de respecter les normes et les réglementations en vigueur, non seulement pour assurer une protection optimale, mais aussi pour garantir une intégration conforme aux meilleures pratiques.

En investissant dans un système de gestion des accès adapté, vous pouvez non seulement renforcer la sécurité de votre organisation, mais aussi optimiser son fonctionnement quotidien, contribuant ainsi à son succès à long terme.

Crédit photo : Julien Tragin, Agence Boujou Bien